Achtung vor aktuellen Phishing-Versuchen!

Unsere Warnhinweise zu Phishing-Nachrichten beziehen sich auf derzeitige Angriffsversuche, die vor allem im Unternehmensumfeld verbreitet sind. Mit diesen Informationen möchten wir das Bewusstsein für die Gefahrenlage schärfen und dazu beitragen, persönliche Daten sowie die Sicherheit von Organisationen zu schützen. Nachfolgend finden Sie eine Liste von Phishing-Mails, die unsere Kunden erhalten haben und uns zur Analyse gemeldet wurden:

1. Spear Phishing: Betrügerische Bankverbindungsänderung

Warnsignale

Absenderadresse

aa00141523@gmail.com

Es gibt zwei verschiedene Felder in einer E-Mail, die unterschiedliche Informationen über den Absender enthalten. Das Feld “From” (Von) enthält normalerweise den Namen oder die E-Mail-Adresse des Absenders. Dieses Feld kann jedoch gefälscht oder manipuliert werden, um eine andere Identität vorzutäuschen. Das „Header-From“-Feld (Kopfzeilen-Von) ist ein technisches Feld, das die tatsächliche Absenderadresse enthält. Diese Information wird vom Mailserver festgelegt und kann nicht einfach gefälscht werden.

Im folgenden Beispiel wurde das Feld “From” manipuliert und der Name des Mitarbeiters als Absender angegeben. Die “Header-From”-Adresse zeigt jedoch eine Gmail-Adresse mit einem verdächtigen Namen.

Warnsignale

aa00141523@gmail.com

Es gibt zwei verschiedene Felder in einer E-Mail, die unterschiedliche Informationen über den Absender enthalten. Das Feld “From” (Von) enthält normalerweise den Namen oder die E-Mail-Adresse des Absenders. Dieses Feld kann jedoch gefälscht oder manipuliert werden, um eine andere Identität vorzutäuschen. Das „Header-From“-Feld (Kopfzeilen-Von) ist ein technisches Feld, das die tatsächliche Absenderadresse enthält. Diese Information wird vom Mailserver festgelegt und kann nicht einfach gefälscht werden.

Im folgenden Beispiel wurde das Feld “From” manipuliert und der Name des Mitarbeiters als Absender angegeben. Die “Header-From”-Adresse zeigt jedoch eine Gmail-Adresse mit einem verdächtigen Namen.

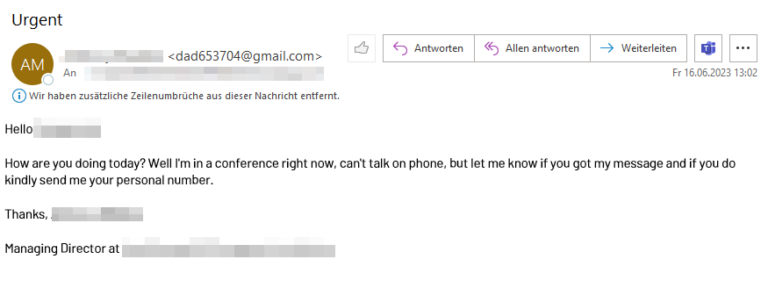

2. Social Engineering-Phishing: Anforderung persönlicher Informationen

Warnsignale

Absenderadresse

dad653704@gmail.com

Auch hier wurde das Feld “From” manipuliert und der Name des Mitarbeiters als Absender angegeben. Die “Header-From”-Adresse zeigt jedoch eine Gmail-Adresse mit einem verdächtigen Namen.

Warnsignale

dad653704@gmail.com

Auch hier wurde das Feld “From” manipuliert und der Name des Mitarbeiters als Absender angegeben. Die “Header-From”-Adresse zeigt jedoch eine Gmail-Adresse mit einem verdächtigen Namen.

3. Täuschende E-Mail-Benachrichtigung über Voice Message

Warnsignale

Absenderadresse

qa@remsoft.com.br

Die Absenderadresse ist auffällig, da es sich um eine in Brasilien registrierte Domain handelt. Dies mag bei einer E-Mail-Benachrichtigung über eine Sprachnachricht ungewöhnlich erscheinen. Außerdem entspricht der Absendername “qa” (eine Abkürzung für Qualitätssicherung) nicht unbedingt den Erwartungen an eine Sprachnachricht. Normalerweise erwartet man einen Absendernamen, der mit der Sprachnachricht selbst oder dem Kommunikationsdienst in Verbindung steht. Diese Diskrepanz zwischen der Absenderadresse und dem erwarteten Inhalt sollte als verdächtig angesehen werden und eine gründliche Überprüfung der Authentizität der E-Mail erfordern, bevor man auf Links klickt oder persönliche Informationen preisgibt.

Hyperlink

https://link.gmgb4.net/x/d?c=32215432&l=e7c25073-44f2-41bf […]

Der Link ist verdächtig, da die Domain gmgb4.net unbekannt ist und keine Verbindung zu einem bekannten Kommunikationsdienst aufweist. Zusätzlich enthält der Link kryptische Parameter, die keine klare Information über den Zielort oder den Zweck des Links liefern. Aus diesen Gründen sollte man mit Vorsicht vorgehen und den Link nicht klicken.

Warnsignale

qa@remsoft.com.br

Die Absenderadresse ist auffällig, da es sich um eine in Brasilien registrierte Domain handelt. Dies mag bei einer E-Mail-Benachrichtigung über eine Sprachnachricht ungewöhnlich erscheinen. Außerdem entspricht der Absendername “qa” (eine Abkürzung für Qualitätssicherung) nicht unbedingt den Erwartungen an eine Sprachnachricht. Normalerweise erwartet man einen Absendernamen, der mit der Sprachnachricht selbst oder dem Kommunikationsdienst in Verbindung steht. Diese Diskrepanz zwischen der Absenderadresse und dem erwarteten Inhalt sollte als verdächtig angesehen werden und eine gründliche Überprüfung der Authentizität der E-Mail erfordern, bevor man auf Links klickt oder persönliche Informationen preisgibt.

https://link.gmgb4.net/x/d?c=32215432&l=e7c25073-44f2-41bf […]

Der Link ist verdächtig, da die Domain gmgb4.net unbekannt ist und keine Verbindung zu einem bekannten Kommunikationsdienst aufweist. Zusätzlich enthält der Link kryptische Parameter, die keine klare Information über den Zielort oder den Zweck des Links liefern. Aus diesen Gründen sollte man mit Vorsicht vorgehen und den Link nicht klicken.

4. Aufforderung zum OWA Outlook Update vom vermeintlichen Helpdesk

Im nächsten Beispiel handelt es sich um eine E-Mail, die vorgibt, vom internen Helpdesk zu stammen. In der Nachricht wird der Empfänger dazu aufgefordert, ein OWA Outlook Upgrade durchzuführen. Es wird behauptet, dass das Upgrade automatisch abgeschlossen wird, sobald der Empfänger den angegebenen Link aufruft. Zusätzlich wird darauf hingewiesen, dass die Gültigkeit des Updates zeitlich begrenzt ist.

Warnsignale

Absenderadresse

Die Absenderadresse in diesem Beispiel ist ein Warnsignal, da es sich um eine kompromittierte Domäne handeln könnte. Obwohl die Domäne selbst harmlos und legitim ist, steht sie in keinem Zusammenhang mit dem Inhalt der E-Mail. Dies macht deutlich, dass es nicht ausreicht, nur die Absenderadresse auf Legitimität zu prüfen. Ebenso wichtig ist es, den Zusammenhang zwischen dem Inhalt der E-Mail und dem angeblichen Absender zu prüfen. In diesem Fall deutet die Diskrepanz zwischen der Adresse des Absenders und der Aufforderung zum Upgrade auf einen möglichen Betrugsversuch hin.

Inhalt

Der Inhalt der E-Mail ist ebenfalls auffällig, da das angegebene Gültigkeitsdatum des Upgrades in der Vergangenheit liegt und somit nicht mit dem Empfangsdatum der E-Mail übereinstimmt.

Hyperlink

https://public.zenkit.com/f/JYknM749q/owa?v=e7oOfGkXz

Die Domain zenkit.com weist auf eine dem Unternehmen unbekannte Domain hin, die nicht mit dem internen Helpdesk in Verbindung steht. Dies ist ein weiteres Anzeichen dafür, dass es sich um einen betrügerischen Versuch handeln könnte.

Warnsignale

Die Absenderadresse in diesem Beispiel ist ein Warnsignal, da es sich um eine kompromittierte Domäne handeln könnte. Obwohl die Domäne selbst harmlos und legitim ist, steht sie in keinem Zusammenhang mit dem Inhalt der E-Mail. Dies macht deutlich, dass es nicht ausreicht, nur die Absenderadresse auf Legitimität zu prüfen. Ebenso wichtig ist es, den Zusammenhang zwischen dem Inhalt der E-Mail und dem angeblichen Absender zu prüfen. In diesem Fall deutet die Diskrepanz zwischen der Adresse des Absenders und der Aufforderung zum Upgrade auf einen möglichen Betrugsversuch hin.

Der Inhalt der E-Mail ist ebenfalls auffällig, da das angegebene Gültigkeitsdatum des Upgrades in der Vergangenheit liegt und somit nicht mit dem Empfangsdatum der E-Mail übereinstimmt.

https://public.zenkit.com/f/JYknM749q/owa?v=e7oOfGkXz

Die Domain zenkit.com weist auf eine dem Unternehmen unbekannte Domain hin, die nicht mit dem internen Helpdesk in Verbindung steht. Dies ist ein weiteres Anzeichen dafür, dass es sich um einen betrügerischen Versuch handeln könnte.

5. Gefälschte LinkedIn-Benachrichtigung mit Anhang

Im letzten Beispiel handelt es sich um eine gefälschte LinkedIn-Nachricht. Die Nachricht gibt vor, dass eine bestimmte Person auf eine Antwort wartet.

Warnsignale

Absenderadresse

mikepaxton1961@hotmail.com

Ein Warnsignal in diesem Beispiel ist die Absenderadresse, die nicht mit der typischen LinkedIn-Domain übereinstimmt. Statt einer E-Mail-Adresse mit der Domain linkedin.com wird eine Hotmail-Adresse verwendet.

Hyperlink

https://ca.linkedin.com/comm/in/pierresarazin?lipi=urn%3Ali% […]

Die Domain ca.linkedin.com weist darauf hin, dass es sich um eine kanadische Version von LinkedIn handelt. Wenn der Empfänger jedoch nicht in Kanada ansässig ist oder keine spezifische Verbindung zu Kanada hat, ist dies verdächtig.

Anhang

Ein weiteres auffälliges Merkmal ist das Vorhandensein eines Anhangs. Normalerweise enthalten LinkedIn-Nachrichten keine Anhänge, insbesondere keine HTML-Dateien. Diese HTML-Datei ruft eine gefälschte LinkedIn-Anmeldeseite auf, um Anmeldedaten abzugreifen.

Warnsignale

mikepaxton1961@hotmail.com

Ein Warnsignal in diesem Beispiel ist die Absenderadresse, die nicht mit der typischen LinkedIn-Domain übereinstimmt. Statt einer E-Mail-Adresse mit der Domain “linkedin.com” wird eine Hotmail-Adresse verwendet.

https://ca.linkedin.com/comm/in/pierresarazin?lipi=urn%3Ali% […]

Die Domain ca.linkedin.com weist darauf hin, dass es sich um eine kanadische Version von LinkedIn handelt. Wenn der Empfänger jedoch nicht in Kanada ansässig ist oder keine spezifische Verbindung zu Kanada hat, ist dies verdächtig.

Ein weiteres auffälliges Merkmal ist das Vorhandensein eines Anhangs. Normalerweise enthalten LinkedIn-Nachrichten keine Anhänge, insbesondere keine HTML-Dateien. Diese HTML-Datei ruft eine gefälschte LinkedIn-Anmeldeseite auf, um Anmeldedaten abzugreifen.

Schützen Sie sich vor Phishing-Angriffen

Die aktuellen Phishing-Meldungen zeigen deutlich, dass Phishing-Angriffe nach wie vor eine ernsthafte Bedrohung darstellen. Es ist von entscheidender Bedeutung, dass Sie als Nutzer über die gängigen Phishing-Taktiken und Warnsignale informiert sind, um sich dagegen zu schützen. Seien Sie misstrauisch bei verdächtigen E-Mails, prüfen Sie sorgfältig die Absenderadresse und vermeiden Sie das Klicken auf unbekannte Links oder das Herunterladen von Dateianhängen aus fragwürdigen Quellen. Zudem empfehlen wir, regelmäßig Sicherheitsschulungen zu absolvieren, um Ihr Wissen auf dem neuesten Stand zu halten. Nur eine Kombination aus Wachsamkeit, sicherem Verhalten und kontinuierlicher Weiterbildung schützt effektiv vor Phishing-Angriffen.

Wenn Sie Ihr Wissen zu diesem Thema erweitern möchten, empfehlen wir Ihnen die folgenden Beiträge:

- Die Warnsignale eines Phishing-Angriffs: Erfahren Sie, wie Sie verdächtige E-Mails erkennen und sich effektiv vor Phishing-Angriffen schützen können. Klicken Sie hier, um den Beitrag zu lesen.

- Security Awareness Training: Entdecken Sie die Bedeutung von Sicherheitsschulungen und Phishing-Simulationen, um das Sicherheitsniveau in Ihrem Unternehmen zu stärken. Klicken Sie hier, um weitere Informationen zu erhalten.

- Success Story: Security Awareness Training: Lesen Sie, wie andere Unternehmen von unserem Security Awareness Training profitiert haben und ihre Mitarbeiter erfolgreich gegen Phishing-Angriffe geschult wurden. Klicken Sie hier, um die Success Story zu lesen.

Nutzen Sie diese wertvollen Ressourcen, um Ihr Wissen zu erweitern und Ihre Verteidigung gegen Phishing-Angriffe zu stärken.