Achtung vor aktuellen Phishing-Versuchen!

Unsere Warnhinweise zu Phishing-Nachrichten beziehen sich auf derzeitige Angriffsversuche, die vor allem im Unternehmensumfeld verbreitet sind. Mit diesen Informationen möchten wir das Bewusstsein für die Gefahrenlage schärfen und dazu beitragen, persönliche Daten sowie die Sicherheit von Organisationen zu schützen. Nachfolgend finden Sie eine Liste von Phishing-Mails, die unsere Kunden erhalten haben und uns zur Analyse gemeldet wurden:

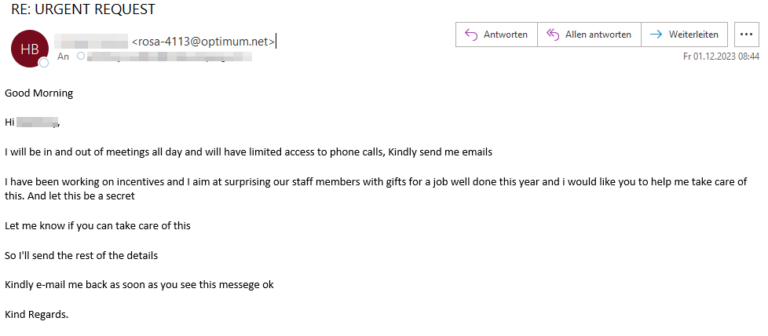

1. BEC-Angriff: Mitarbeitergeschenke

Auch in diesem Monat wurden zahlreiche Formen des BEC-Angriffes gemeldet. BEC-Angriffe sind Phishing-Nachrichten, bei denen der Angreifer in die Rolle eines vertrauenswürdigen Mitarbeiters, Geschäftspartners oder Lieferanten schlüpft. Wenn Sie mehr über BEC-Angriffe erfahren möchten, lesen Sie unseren Beitrag dazu: BEC-Angriffe: Eine wachsende Bedrohung. Das folgende Beispiel zeigt eine Nachricht passend zur aktuellen Jahreszeit. Der angebliche Geschäftsführer bittet einen Mitarbeiter um Unterstützung bei der Auswahl und Besorgung von Mitarbeitergeschenken. Da er den Tag über in Meetings sein wird, soll der Empfänger nur per E-Mail antworten. Weitere Details schickt der Absender, sobald er eine Rückmeldung vom Empfänger erhalten habe.

Warnsignale

Absenderadresse

Geschäftsführer-Name <rosa-4113@optimum.net>

Wie so oft bei solchen Angriffen wurde das “From”-Feld mit dem Namen des Geschäftsführers manipuliert. Die “Header-From”-Adresse gibt jedoch ein deutliches Warnsignal. Diese gehört zu keiner dem Unternehmen bekannten Domain, und der Name “rosa-4113” ist äußerst untypisch für eine geschäftliche E-Mail-Adresse.

Warnsignale

Geschäftsführer-Name <rosa-4113@optimum.net>

Wie so oft bei solchen Angriffen wurde das “From”-Feld mit dem Namen des Geschäftsführers manipuliert. Die “Header-From”-Adresse gibt jedoch ein deutliches Warnsignal. Diese gehört zu keiner dem Unternehmen bekannten Domain, und der Name “rosa-4113” ist äußerst untypisch für eine geschäftliche E-Mail-Adresse.

2. BEC-Angriff: Apple/iTunes E-Gutscheine

Auch in diesem Beispiel wird ein klassischer BEC-Angriff verdeutlicht. Die initiale Kontaktaufnahme ist bewusst allgemein gehalten. Der Absender erkundigt sich lediglich, ob der Empfänger in der nächsten Stunde verfügbar ist. Obwohl der Betreffende überrascht ist, dass sein vermeintlicher deutscher Kollege plötzlich auf Englisch kommuniziert, antwortet er und bestätigt, dass er verfügbar ist. In seiner folgenden Nachricht konkretisiert der Angreifer seine Anfrage. Er gibt an, dass sein Zeitplan sehr eng ist und er momentan ausschließlich per E-Mail kommunizieren kann. Der Empfänger wird aufgefordert, ihm drei Apple/iTunes E-Gutscheine im Wert von jeweils 100€ zuzusenden. Außerdem wird ihm zugesichert, dass das Geld zurückerstattet wird, sobald es die Zeit erlaubt.

Warnsignale

Absenderadresse

Mitarbeitername < officiallk777@gmail.com>

Auch hier wurde das Feld “From” manipuliert und der Name des Mitarbeiters als Absender angegeben. Die “Header-From”-Adresse zeigt jedoch eine Gmail-Adresse mit einem verdächtigen Namen.

Inhalt

Die ungewöhnliche Zahlungsmethode, die Dringlichkeit und die vagen Rückzahlungsversprechen deuten auf einen möglichen Betrugsversuch hin. Die Forderung nach iTunes-Gutscheinen in Phishing-Nachrichten ist darauf zurückzuführen, dass diese Gutscheine eine leicht übertragbare, anonyme und sofort verwendbare Zahlungsform darstellen. Die Verwendung von iTunes-Gutscheinen ermöglicht es den Betrügern, schnell und schwer nachweisbar von ihren betrügerischen Aktivitäten zu profitieren.

Warnsignale

Mitarbeitername < officiallk777@gmail.com>

Auch hier wurde das Feld “From” manipuliert und der Name des Mitarbeiters als Absender angegeben. Die “Header-From”-Adresse zeigt jedoch eine Gmail-Adresse mit einem verdächtigen Namen.

Die ungewöhnliche Zahlungsmethode, die Dringlichkeit und die vagen Rückzahlungsversprechen deuten auf einen möglichen Betrugsversuch hin. Die Forderung nach iTunes-Gutscheinen in Phishing-Nachrichten ist darauf zurückzuführen, dass diese Gutscheine eine leicht übertragbare, anonyme und sofort verwendbare Zahlungsform darstellen. Die Verwendung von iTunes-Gutscheinen ermöglicht es den Betrügern, schnell und schwer nachweisbar von ihren betrügerischen Aktivitäten zu profitieren.

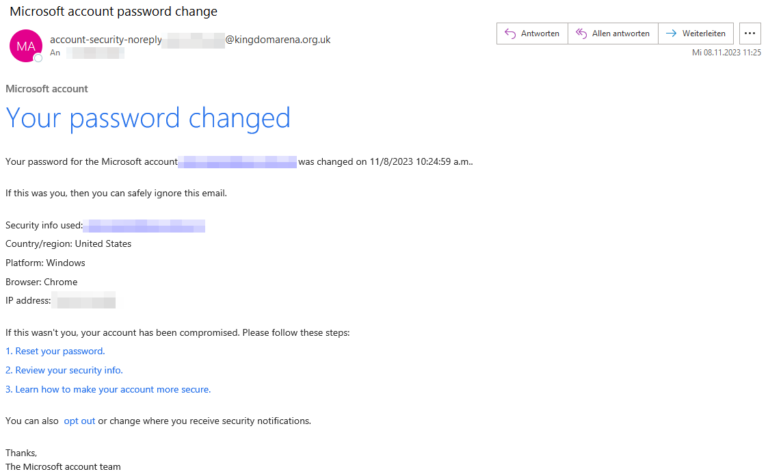

3. Microsoft: Benachrichtigung über Passwortänderung

In diesem Beispiel handelt es sich um eine Microsoft-Benachrichtigung über eine angebliche Kennwortänderung. Obwohl die Phishing-Nachricht geschickt gestaltet ist und der Original-Microsoft-Benachrichtigung ähnelt, sind die Adresse des Absenders und der enthaltene Hyperlink verdächtig.

Warnsignale

Absenderadresse

kingdomarena.org.uk

Die Absenderdomäne deutet auf eine potenzielle Phishing-Nachricht hin, da sie nicht den üblichen Microsoft-Domänen entspricht und keine eindeutige Verbindung zu dem Unternehmen aufweist.

Hyperlink

https://tamcotire.lt.emlnk.com/

Die Verwendung einer unverschlüsselten Verbindung (“http”) und einer Domain, die nicht den üblichen Microsoft-Domains entspricht, deuten auf ein potenzielles Phishing-Vorhaben hin. Diese Praktiken stehen im Widerspruch zu den Sicherheitsstandards von Microsoft.

Warnsignale

kingdomarena.org.uk

Die Absenderdomäne deutet auf eine potenzielle Phishing-Nachricht hin, da sie nicht den üblichen Microsoft-Domänen entspricht und keine eindeutige Verbindung zu dem Unternehmen aufweist.

https://tamcotire.lt.emlnk.com/

Die Verwendung einer unverschlüsselten Verbindung (“http”) und einer Domain, die nicht den üblichen Microsoft-Domains entspricht, deuten auf ein potenzielles Phishing-Vorhaben hin. Diese Praktiken stehen im Widerspruch zu den Sicherheitsstandards von Microsoft.

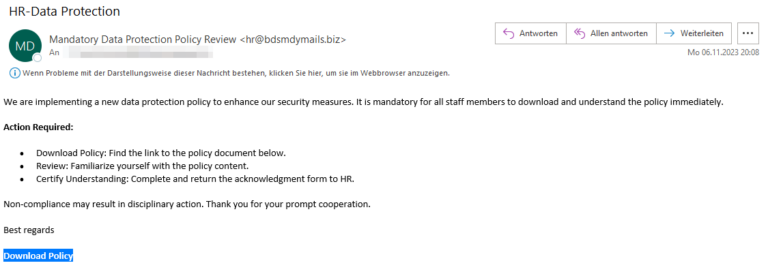

4. Personalabteilung E-Mail: Data Protection-Benachrichtigung

In dieser Phishing-Nachricht will das HR-Team angeblich eine neue Datenschutzrichtlinie einführen, um die Sicherheitsmaßnahmen zu verbessern. Alle Mitarbeiter werden aufgefordert, die Richtlinie herunterzuladen, zu lesen und zu bestätigen. Die Androhung von Disziplinarmaßnahmen bei Nichteinhaltung wird als Druckmittel eingesetzt.

Warnsignale

Absenderadresse

hr@bdsmdymails.biz

Die Absenderdomain ist verdächtig, da sie ein unprofessionelles Erscheinungsbild aufweist und nicht den üblichen Branchenstandards entspricht. Der unpassende Namensbestandteil “bdsmdymails” und die Endung “.biz” verstärken den Verdacht auf betrügerische Absichten in geschäftlichen Zusammenhängen.

Inhalt

Die sofortige Umsetzung von Aufforderungen, einen Link zu öffnen, den Inhalt zu lesen und ein Bestätigungsformular an eine ungewöhnliche Domain zu senden, weisen auf mögliche Phishing-Absichten hin. Darüber hinaus wird bei Nichteinhaltung Druck mit disziplinarischen Maßnahmen ausgeübt, was typisch für Betrugsversuche ist.

Hyperlink

https://worldssurfer.formstack.com

Die Domain ist verdächtig, weil sie nicht zu einer offiziellen Unternehmensdomain gehört und auf eine externe Plattform verweist. Darüber hinaus ist der Domänenname untypisch für eine Website, die Sicherheitsrichtlinien verwaltet.

Warnsignale

hr@bdsmdymails.biz

Die Absenderdomain ist verdächtig, da sie ein unprofessionelles Erscheinungsbild aufweist und nicht den üblichen Branchenstandards entspricht. Der unpassende Namensbestandteil “bdsmdymails” und die Endung “.biz” verstärken den Verdacht auf betrügerische Absichten in geschäftlichen Zusammenhängen.

Die sofortige Umsetzung von Aufforderungen, einen Link zu öffnen, den Inhalt zu lesen und ein Bestätigungsformular an eine ungewöhnliche Domain zu senden, weisen auf mögliche Phishing-Absichten hin. Darüber hinaus wird bei Nichteinhaltung Druck mit disziplinarischen Maßnahmen ausgeübt, was typisch für Betrugsversuche ist.

https://worldssurfer.formstack.com

Die Domain ist verdächtig, weil sie nicht zu einer offiziellen Unternehmensdomain gehört und auf eine externe Plattform verweist. Darüber hinaus ist der Domänenname untypisch für eine Website, die Sicherheitsrichtlinien verwaltet.

5. Personalabteilung E-Mail: Jahresurlaubsplanung

Die letzte Phishing-Nachricht gibt vor, von der Personalabteilung zu stammen und informiert den Empfänger über angebliche Unregelmäßigkeiten bei der Einhaltung des Jahresurlaubs für 2023. Der Empfänger wird aufgefordert, einen Excel-Link zu öffnen, um den jeweiligen Jahresurlaub zu überprüfen. Die E-Mail enthält eine Liste von Mitarbeitern, in der die Namen derjenigen rot hervorgehoben sind, die angeblich den Jahresurlaubsplan nicht eingehalten haben.

Warnsignale

Absenderadresse

wiza@honganht.cfd

Die Verwendung einer untypischen Domänenerweiterung wie “.cfd” und der ungewöhnliche Namensbestandteil “honganht” deuten darauf hin, dass die Adresse zu betrügerischen Zwecken erstellt worden sein könnte. In seriösen Geschäftsumgebungen werden oft professionelle und leicht erkennbare E-Mail-Adressen verwendet, was hier nicht der Fall ist.

Inhalt

Der Inhalt der E-Mail ist alarmierend, da sie vorgibt, von der Personalabteilung zu stammen, und den Mitarbeiter auffordert, einen Excel-Link zu öffnen, der sensible persönliche Daten enthält. Dieses Vorgehen würde einen Verstoß gegen den Datenschutz darstellen. In seriösen Geschäftskontexten werden die Weitergabe und der Versand persönlicher Daten über unsichere Links normalerweise vermieden.

Hyperlink

https://email.delivary.shop

Die Tatsache, dass die endgültige URL nicht auf eine erwartete Excel-Liste, sondern auf eine unklare Domain verweist, verstärkt den Verdacht auf Phishing. Seriöse Geschäftskommunikation verweist normalerweise auf offizielle Unternehmenswebseiten oder sichere Dokumentenspeicherorte.

Warnsignale

wiza@honganht.cfd

Die Verwendung einer untypischen Domänenerweiterung wie “.cfd” und der ungewöhnliche Namensbestandteil “honganht” deuten darauf hin, dass die Adresse zu betrügerischen Zwecken erstellt worden sein könnte. In seriösen Geschäftsumgebungen werden oft professionelle und leicht erkennbare E-Mail-Adressen verwendet, was hier nicht der Fall ist.

Der Inhalt der E-Mail ist alarmierend, da sie vorgibt, von der Personalabteilung zu stammen, und den Mitarbeiter auffordert, einen Excel-Link zu öffnen, der sensible persönliche Daten enthält. Dieses Vorgehen würde einen Verstoß gegen den Datenschutz darstellen. In seriösen Geschäftskontexten werden die Weitergabe und der Versand persönlicher Daten über unsichere Links normalerweise vermieden.

https://email.delivary.shop

Die Tatsache, dass die endgültige URL nicht auf eine erwartete Excel-Liste, sondern auf eine unklare Domain verweist, verstärkt den Verdacht auf Phishing. Seriöse Geschäftskommunikation verweist normalerweise auf offizielle Unternehmenswebseiten oder sichere Dokumentenspeicherorte.

Schützen Sie sich vor Phishing-Angriffen

Die aktuellen Phishing-Meldungen zeigen deutlich, dass Phishing-Angriffe nach wie vor eine ernsthafte Bedrohung darstellen. Es ist von entscheidender Bedeutung, dass Sie als Nutzer über die gängigen Phishing-Taktiken und Warnsignale informiert sind, um sich dagegen zu schützen. Seien Sie misstrauisch bei verdächtigen E-Mails, prüfen Sie sorgfältig die Absenderadresse und vermeiden Sie das Klicken auf unbekannte Links oder das Herunterladen von Dateianhängen aus fragwürdigen Quellen. Zudem empfehlen wir, regelmäßig Sicherheitsschulungen zu absolvieren, um Ihr Wissen auf dem neuesten Stand zu halten. Nur eine Kombination aus Wachsamkeit, sicherem Verhalten und kontinuierlicher Weiterbildung schützt effektiv vor Phishing-Angriffen.

Wenn Sie Ihr Wissen zu diesem Thema erweitern möchten, empfehlen wir Ihnen die folgenden Beiträge:

- Die Warnsignale eines Phishing-Angriffs: Erfahren Sie, wie Sie verdächtige E-Mails erkennen und sich effektiv vor Phishing-Angriffen schützen können. Klicken Sie hier, um den Beitrag zu lesen.

- Security Awareness Training: Entdecken Sie die Bedeutung von Sicherheitsschulungen und Phishing-Simulationen, um das Sicherheitsniveau in Ihrem Unternehmen zu stärken. Klicken Sie hier, um weitere Informationen zu erhalten.

- Success Story: Security Awareness Training: Lesen Sie, wie andere Unternehmen von unserem Security Awareness Training profitiert haben und ihre Mitarbeiter erfolgreich gegen Phishing-Angriffe geschult wurden. Klicken Sie hier, um die Success Story zu lesen.

Nutzen Sie diese wertvollen Ressourcen, um Ihr Wissen zu erweitern und Ihre Verteidigung gegen Phishing-Angriffe zu stärken.