Achtung vor aktuellen Phishing-Versuchen!

Vermehrte Meldungen von BEC-Angriffen

In diesem Monat wurden vermehrt Meldungen über Business Email Compromise (BEC)-Angriffe von unseren Kunden gemeldet. BEC-Angriffe stellen eine besonders heimtückische Form des Phishings dar. Bei diesen Angriffen handelt es sich um gezielte Betrugsversuche, bei denen Kriminelle vorgeben, legitime Geschäfts- oder Unternehmenskommunikation zu sein, um finanzielle Transaktionen zu manipulieren oder sensible Informationen zu stehlen. Wenn Sie mehr über BEC-Angriffe erfahren möchten, empfehlen wir unseren ausführlichen Beitrag: Business Email Compromise (BEC)-Angriffe: Eine wachsende Bedrohung. Im Folgenden finden Sie Beispiele des Erstkontakts bei BEC-Angriffen, die unsere Kunden erhalten und uns zur Analyse gemeldet haben:

Laufende Phishing-Bedrohungen

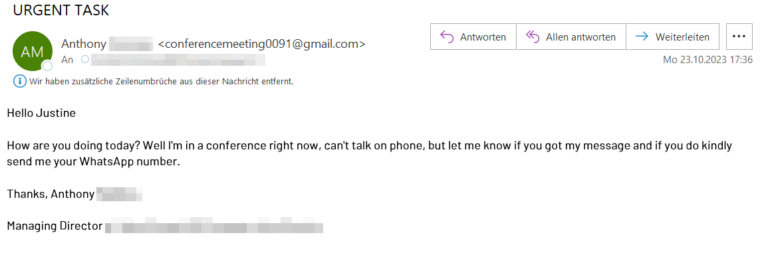

1. Dringende Aufgabe

Warnsignale

Absenderadresse

conferencemeeting0091@gmail.com

Ein deutliches Warnzeichen in dieser Nachricht betrifft insbesondere die Absenderadresse. Im vorliegenden Beispiel wurde das “From”-Feld manipuliert, um den Eindruck zu erwecken, dass die Nachricht von einem bestimmten Mitarbeiter stammt. Allerdings zeigt die “Header-From”-Adresse eine Gmail-Adresse mit einem verdächtigen Namen. In der Regel würde ein Kollege keine Nachrichten an seine Arbeitskollegen von einer Gmail-Adresse aus senden, sondern vielmehr seine dienstliche E-Mail-Adresse nutzen.

Warnsignale

conferencemeeting0091@gmail.com

Ein deutliches Warnzeichen in dieser Nachricht betrifft insbesondere die Absenderadresse. Im vorliegenden Beispiel wurde das “From”-Feld manipuliert, um den Eindruck zu erwecken, dass die Nachricht von einem bestimmten Mitarbeiter stammt. Allerdings zeigt die “Header-From”-Adresse eine Gmail-Adresse mit einem verdächtigen Namen. In der Regel würde ein Kollege keine Nachrichten an seine Arbeitskollegen von einer Gmail-Adresse aus senden, sondern vielmehr seine dienstliche E-Mail-Adresse nutzen.

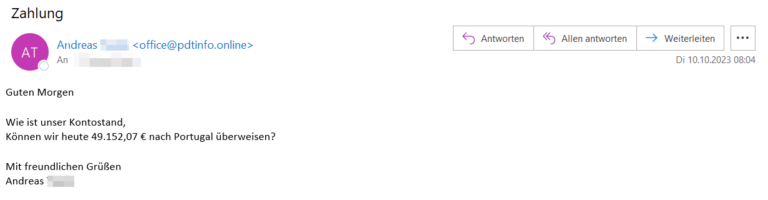

2. Zahlung

Auch in diesem Beispiel gibt sich der Betrüger als Mitarbeiter aus. Der Absender bittet um Informationen über den Kontostand und fordert eine erhebliche Geldüberweisung ins Ausland. Ziel des Angreifers besteht darin, finanzielle Informationen (Kontostand und Bankdaten) und möglicherweise Geld von der Zielperson zu erschleichen.

Warnsignale

Absenderadresse

office@pdtinfo.online

Das Feld “From” wurde manipuliert und der Name des Mitarbeiters als Absender angegeben. Die “Header-From”-Adresse zeigt jedoch keine zum Unternehmen passende Domain.

Warnsignale

office@pdtinfo.online

Das Feld “From” wurde manipuliert und der Name des Mitarbeiters als Absender angegeben. Die “Header-From”-Adresse zeigt jedoch keine zum Unternehmen passende Domain.

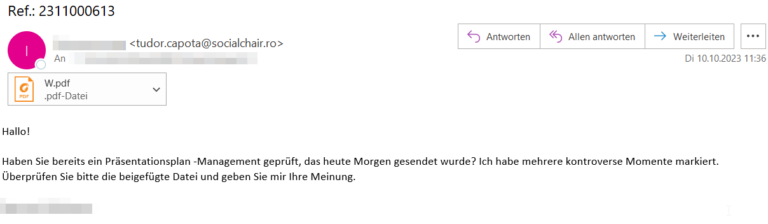

3. Prüfung eines PDF-Anhangs

Warnsignale

Absenderadresse

tudor.capota@socialchair.ro

Das „From“-Feld verweist auf den Unternehmensnamen, wobei die „Header-From“-Adresse keine legitime Domain des Unternehmens ist.

Warnsignale

tudor.capota@socialchair.ro

Das „From“-Feld verweist auf den Unternehmensnamen, wobei die „Header-From“-Adresse keine legitime Domain des Unternehmens ist.

4. Anfrage des Geschäftsführer

Das letzte Beispiel zeigt eine scheinbar harmlose Nachricht, in der der Geschäftsführer lediglich nach der Verfügbarkeit seines Mitarbeiters fragt. Der Angreifer versucht, das Vertrauen des Mitarbeiters zu gewinnen, indem er vorgibt, mit dem echten Vorgesetzten zu kommunizieren. Sobald die Kommunikation hergestellt ist, könnte der Angreifer die Konversation in eine gefährlichere Richtung lenken, um möglicherweise sensible Informationen zu sammeln, Anweisungen für Geldüberweisungen zu geben oder anderweitig finanziellen Schaden anzurichten.

Warnsignale

Absenderadresse

official79441@gmail.com

Das “From”-Feld wurde manipuliert, um den Namen des Vorgesetzten als Absender erscheinen zu lassen. Allerdings weist die “Header-From”-Adresse keine Domain auf, die mit dem Unternehmen in Verbindung steht.

Warnsignale