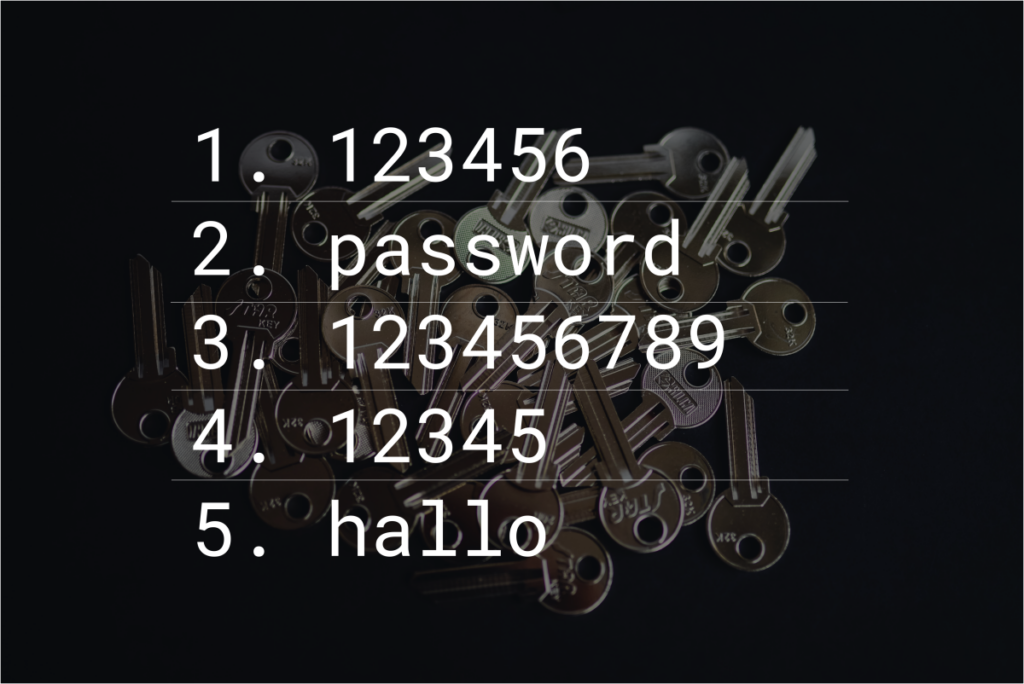

Schwache Passwörter behalten auch 2022 die Oberhand

Das Entschlüsseln von Passwörtern bleibt weiterhin eine erhebliche Sicherheitsbedrohung. Laut einer Analyse des Passwortmanagers NordPass sind auch im Jahr 2022 die häufigsten Passwörter in Deutschland noch immer äußerst offensichtlich und leicht zu entschlüsseln (https://nordpass.com/de/most-common-passwords-list/):

- 123456

- password

- 123456789

- 12345

- hallo

Angesichts der fortbestehenden Bedrohung sollten Passwörter schon längst durch benutzerfreundlichen und starken Authentifizierungsmethoden wie Passkeys und FIDO2 ersetzt werden. Leider vertrauen viele Organisationen noch immer auf veraltete Passwortverfahren. Die bloße Einhaltung von Mindestanforderungen, wie eine bestimmte Passwortlänge oder die Verwendung von Groß- und Kleinbuchstaben, hält die Benutzer nicht davon ab, bei der Wahl des Passworts nachlässig zu sein.

Entschlüsselungstechniken

Abhängig von den verwendeten Techniken und Angriffsmethoden kann die Entschlüsselung des Passworts auf verschiedene Weise erfolgen. Um die Methoden zu verstehen, muss man sich zunächst das Verfahren der Passwortspeicherung genauer betrachten:

Verschlüsselung

Hasing

Brute Forcing

Rainbow Table

Da die Hash-Algorithmen öffentlich bekannt sind, ist es möglich, umfangreiche Listen mit vorberechneten Passwort-Hashes zu erstellen. In den so genannten Rainbow-Tabellen sind die berechneten Hash-Werte und die zugehörigen Klartext-Passwörter bereits gespeichert. Wenn also ein Hash-Wert bekannt ist, kann die Tabelle nach diesem Wert durchsucht werden. Dadurch können Angreifer das Brute-Forcing-Verfahren umgehen und das Kennwort schneller entschlüsseln. Es gibt jedoch eine zusätzliche Sicherheitsmaßnahme, die der Nützlichkeit einer Rainbow Table entgegenwirkt. Beim „Password Salting“ fügt der Server am Anfang und am Ende eines Passworts Zufallswerte hinzu, die nur dem Server bekannt sind. Die daraus resultierenden Hashes stimmen nicht mehr mit den bekannten Hashes überein.

Dictionary Attack

Credential Stuffing

Schwache Passwort-Hashes

Hash-Algorithmen wie MD5 oder SHA-1 gelten heute als schwach und können schnell geknackt werden. Wenn ein System die Hashes von Benutzerpasswörtern mit einem derartigen Algorithmus speichert, kann die gesamte Datenbank schnell geknackt werden. Moderne Systeme empfehlen sicherere Algorithmen, wie z. B. bcrypt, das “gesalzene” Passwort-Hashes verwendet.

Empfehlungen für sichere Passwörter

1.

Fokussierung auf Passwortlänge

2.

Verwendung einer Passphrase

Eine Passphase besteht aus einer Kombination von Wörtern und basiert auf einer natürlichen Sprache, z.B. „DerRotePiratIsstGerneOstereier“. Dies erleichtert den Benutzern das Merken, ohne auf schriftliche Aufzeichnungen zurückgreifen zu müssen. Zudem führen Passphrases zu einer höheren Gesamtlänge und sind widerstandsfähiger gegen Wörterbuchangriffe. Die Verwendung einer Passphrase anstelle eines kryptischen Passworts bietet somit eine gute Balance zwischen Sicherheit und Benutzerfreundlichkeit.

3.

Einzigartige Passwörter

4.

Verzicht auf regelmäßige Passwortänderungen

5.

Nutzung von sicheren Hash-Algorithmen

Es ist unbestreitbar, dass das Thema Passwortsicherheit weiterhin von großer Bedeutung ist. Die fortwährende Verwendung schwacher Passwörter und die Nachlässigkeit bei der Auswahl und Verwaltung von Passwörtern sind nach wie vor eine ernsthafte Bedrohung. Verbessern Sie Ihre Sicherheit und stellen Sie sicher, dass Ihr Unternehmen und Ihre Benutzer nicht Opfer werden.